1. RE

1.1 卧龙和凤雏

给了一个2.rar,里面有一个需要解密的enc文件,一个объект430程序和一张图片。

分析объект430,逆向写出脚本获得解密需要的Key。

1 | #!/usr/bin/env python3 |

然后使用openssl解密:

openssl enc -d -aes256 -salt -in encry.rar.enc -out decry.rar -k -Lip1zzaner_Stalli0n+

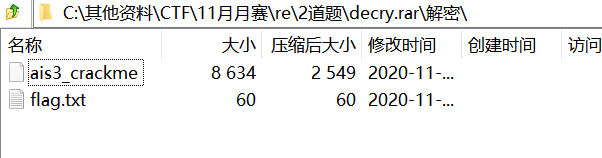

打开解密后的压缩包,得到flag和下一道题的题目。

参考链接:

1.2 卧龙和凤雏得其一者可安天下

一个简单的crackme,写个脚本就可以:

直接写逆算法比较麻烦,就直接在0,0xff中爆破去找吧。

1 | encrypted = bytearray.fromhex('CA7093C80654D2D5DA6AD159DE45F9B5A68719A5566E63') |

参考链接:

1.3 re-Project1.exe

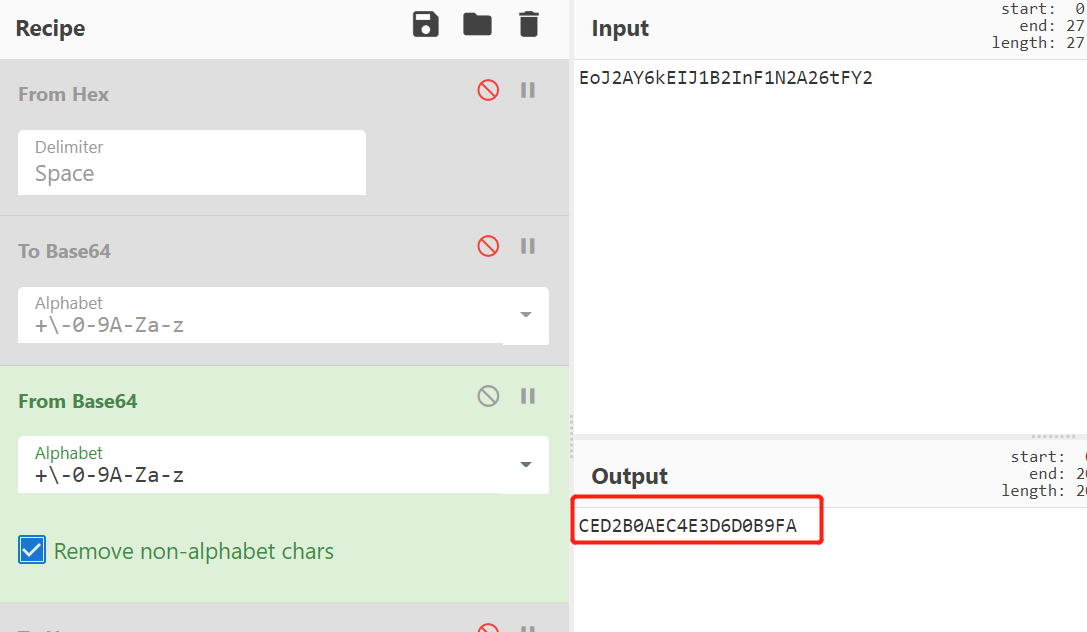

base64魔改的一个算法,到这个网站去可以修改base64 table进行解码:魔改的表是+\-0-9A-Za-z

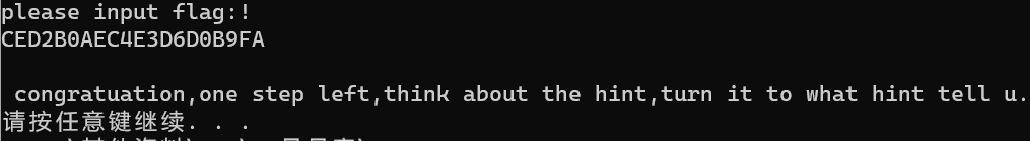

关键的几个点,程序将你输入的flag进行两次魔改的base64,但实际上比较的时候就只比较了第一次的结果。通过分析和OllyDbg调试,整理出下面的可能情况:

IDA中发现两个用于比较的编码后的字符串:EoJ2AY6kEIJ1B2InF1N2A26tFY2, FawqPI3iAaosB3NYI473N+

分别解码后得到:

EoJ2AY6kEIJ1B2InF1N2A26tFY2–>CED2B0AEC4E3D6D0B9FA–>9.Ä4#.8d.<.Â4´L

FawqPI3iAaosB3NYI473N+–>Fo6mAn2m84VdPbEd–>GB2312(hint)

由于比较的都是第一次编码后的结果,所以我们如果输入CED2B0AEC4E3D6D0B9FA和Fo6mAn2m84VdPbEd,就都会比较成功。根据给出的提示内容:

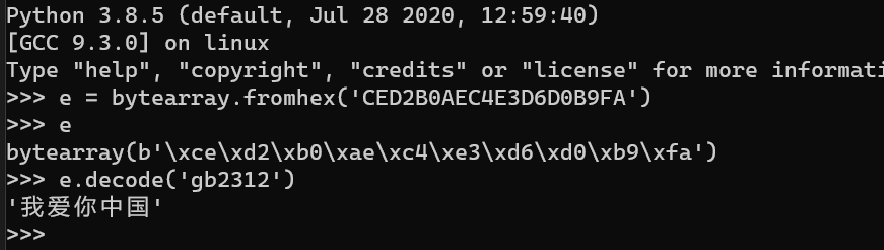

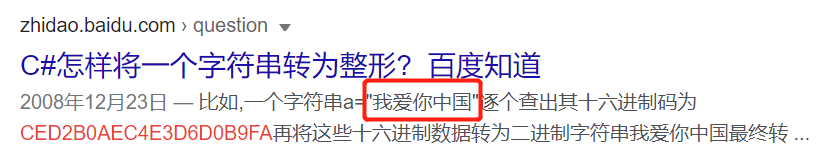

可以知道应该就是将CED2B0AEC4E3D6D0B9FA通过GB2312解码吧,但是好难找在线的解码工具,于是直接Google这串字符,原来就是“我爱你中国”啊!

其实Python可以解码的,只是自己太菜了。